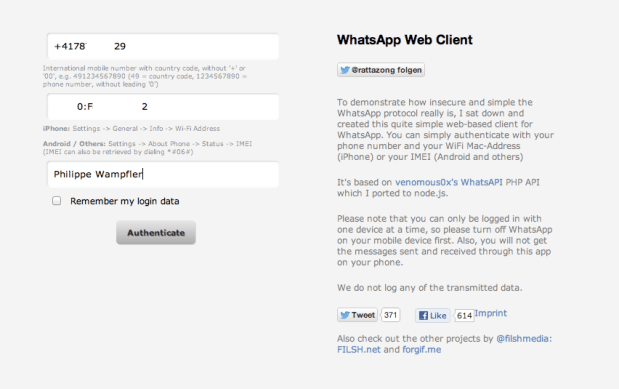

Ganz einfach: Anonymität gibt es im Internet nicht. Oder: Fast nicht.

Der ehemalige Direktor des amerikanischen Geheimdienstes CIA, David Petraeus, wurde am 9. November entlassen. Die Affäre ist äußerst kompliziert, wie man der folgenden Grafik entnehmen kann, ihre Hintergründe sind teilweise unklar.

Klar ist: Im Mittelpunkt stehen Emails. Brisant ist das, weil das FBI die Affäre zwischen Petraeus und Broadwell in ihren Email-Spuren aufgedeckt hat – obwohl Petraeus Direktor des Geheimdienstes war, also hätte wissen können und wissen, wie man Spuren verhindert. Das Fazit wäre: Wenn Petraeus nicht heimlich per Mail verkehren kann, kann es wahrscheinlich niemand. Hier die entscheidenden Fakten, wie sie John Breeden II für GCN zusammengetragen hat:

Klar ist: Im Mittelpunkt stehen Emails. Brisant ist das, weil das FBI die Affäre zwischen Petraeus und Broadwell in ihren Email-Spuren aufgedeckt hat – obwohl Petraeus Direktor des Geheimdienstes war, also hätte wissen können und wissen, wie man Spuren verhindert. Das Fazit wäre: Wenn Petraeus nicht heimlich per Mail verkehren kann, kann es wahrscheinlich niemand. Hier die entscheidenden Fakten, wie sie John Breeden II für GCN zusammengetragen hat:

- Bei verschickten Emails, werden viele IP-Adressen registriert und mitgeschickt. So sind die Absender in den meisten Fällen ermittelbar.

- Deshalb nutzen Terroristen einen Trick: Sie hinterlassen in Email-Konten nur Entwürfe, die dann von den Empfängern gelesen werden können (und gleich wieder gelöscht). So müssen keine Emails verschickt werden. Auch Petraeus und Broadwell haben diesen Trick verwendet.

- Google gibt Behörden recht freizügig Zugang zu Kontoinformationen (also auch Login-Informationen, d.h. wer hat sich wo und wann in ein Konto eingeloggt und was getan). Eine Übersicht bietet Google selbst in ihrem Transparency-Report (erste Jahreshälfte 2012: D: 1533 Regierungsanfragen, 39% erfüllt; CH: 82/68%).

- So hat sich das FBI auch Zugang zu Broadwells Konten verschafft – weil sie Jill Kelley per Mail belästigt hatte. Sie tat das zwar anonym und von einem Hotel aus, aber durch die Hoteldaten konnte das FBI ermitteln, wer zum gleichen Zeitpunkt in jedem der betreffenden Hotels war.

Breeden gibt Tipps, wie man vorgehen soll, wenn man im Internet anonym agieren (und Mails verschicken) will:

- Mails ohne die originalen Header-Informationen (wie IP) verschicken. So genannte Remail-Services ersetzen die Header-Informationen, bieten aber wiederum Risiken, dass sie dazu dienen, Informationen zu sammeln.

- Online-Mail-Dienste nur über einen Proxy verwenden.

- Sich nie von zuhause aus oder von Hotels aus einloggen, immer öffentliche Hotspots verwenden und jeden nur einmal. Entscheidend ist hier, ob man über den Hotspot identifizierbar ist oder nicht.

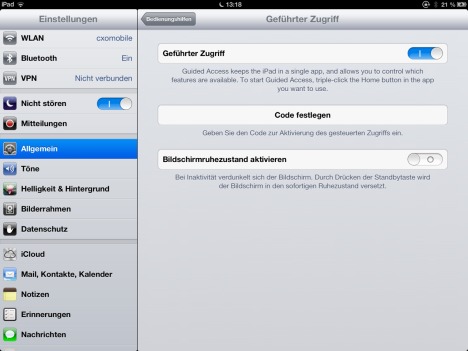

- Cache und Cookie-Daten auf den (mobilen) Geräten sofort löschen – was nicht bei allen Geräten zuverlässig geht.

- Nie gleichzeitig in ein anonymes und einen nicht-anonymes Konto einloggen.

Ich habe bereits hier einmal festgehalten, weshalb es im Internet keine Anonymität gibt: Wir hinterlassen, z.B. schon nur durch unseren Browser (Version, Betriebssystem, Plugin etc.) klare Spuren im Internet, die Rückschlüsse auf uns ermöglichen, auch wenn wir uns komplett anonym wähnen.

***Zusatz 16. November:***

Ich habe den Artikel leicht modifiziert. Der Kommentar von Torsten ist empfehlenswert, ebenso die Anmerkungen von Martin auf Google Plus.